“Tanto la solución tecnológica, como sus componentes de hardware y software debe ser abierta e íntegramente auditable antes, durante y posteriormente a su uso”.

(Artículo 24, inciso “b” del anexo 2 de la ley 4894 de la CABA)

“El contratista deberá proveer al conocimiento y acceso, a los programas fuentes, funcionamiento de las máquinas de votación, sus características y programas (tanto hardware como software)“.

(Inciso 3.4.1, ítem 2, del pliego de la licitación pública 2-SIGAF-2015 de la CABA)

“La máquina de votación no debe tener memoria ni capacidad de almacenar el registro de los votos”.

(Anexo I, artículo 24, inciso “p” del decreto 376/014 de la CABA)

“El dispositivo electrónico de emisión de voto y escrutinio […] no debe tener memoria ni capacidad de almacenar el registro de los votos”.

(Inciso 3.5.2 del pliego de licitación pública 2-SIGAF-2015 de la CABA)

“Ponemos un equipo, una máquina absolutamente boba, que no tiene disco rígido, que no tiene memoria, que no tiene capacidad de almacenamiento alguno“.

(Sergio Angelini, CEO y principal accionista de Grupo MSA)

“No tiene memoria la máquina, porque es una impresora“.

(Guillermo Montenegro, Ministro de Justicia y Seguridad del Gobierno de la CABA)

¿Una o dos computadoras?

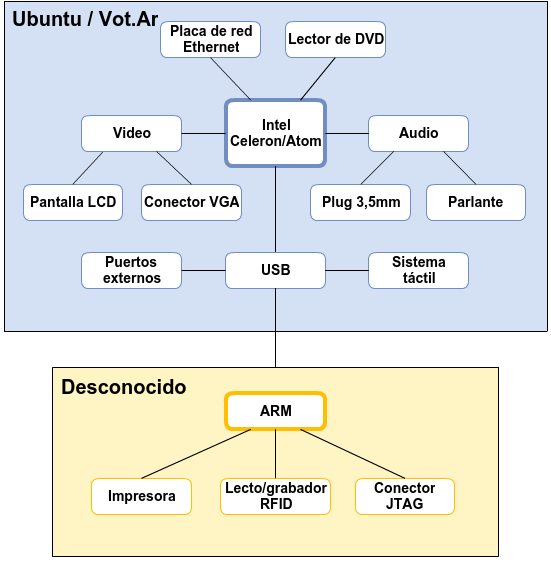

El sistema de voto electrónico (rebautizado "boleta única electrónica" en la CABA) Vot.Ar de la empresa MSA consta de una máquina que actúa, en una primera etapa, como emisora y, en una segunda, como contadora de votos.

La empresa asegura que dicha computadora no tiene ninguna capacidad de almacenamiento, tal como lo exige el pliego de licitación. Además, MSA está obligada a proveer el software a utilizarse a fin de la realización de auditorías.

Lo que la empresa no dice, y ninguna de las auditorías publicadas aclara, es que la máquina de votación no es una computadora, sino dos. Una de ellas, la visible, es la que ejecuta el software que se encuentra en el DVD de arranque (digamos, el conjunto que ha sido parcialmente auditado).

La otra, de la que nada se comenta, ejecuta un software desconocido para la autoridad electoral, los partidos políticos y el público en general, en clara violación de la ley y su decreto reglamentario.