El programa se ha iniciado en modo de compatibilidad

La semana pasada Verónica nos envió un correo electrónico preguntando por un problema que se presentó en su computadora luego de que esta se actualizara a Windows 10.

El problema consistía en que cada vez que el ordenador se iniciaba, aparecía un aviso que le alertaba lo siguiente:

"El programa se ha iniciado en modo de compatibilidad. Debido a que esto puede provocar efectos colaterales indeseados, se debe de desactivar la configuración de compatibilidad.

¿Desea que se ejecute la aplicación de todos modos? Si / No."

En la siguiente imagen pongo una captura que me envió Verónica del aviso.

Después de investigar la solución resulto ser bastante sencilla, el programa que originaba este aviso es TuneUp, el cual no es compatible con Windows 10, cuando el ordenador de Verónica se actualizó, el TuneUp empezó a generar errores de compatibilidad y mostraba el aviso arriba mencionado.

Solución: Desinstalar TuneUp y el aviso no apareció nunca más!

Espero que sea de ayuda!

Links Actualizados!

Hola gente linda de internet!

Hace un tiempo los links de este sitio no funcionaban, (agradezco a quienes me avisaron en la caja de comentarios y por correo electrónico) cayeron debido a que el sitio supero los 1000 click diarios y Dropbox los dio de baja automáticamente pero no teman que he actualizado todos los links de los programas de esta página, así pueden seguir descargándolos y compartiendo.

Espero que este sitio les siga siendo de utilidad, cualquier problema me escriben en la caja de comentario o me envían un corro a la dirección de siempre!

Saludos!

Exegesis

¿Qué niveles de señal de cable módem son considerados buenos?

Los módems de cable a menudo tienen una página web de diagnóstico que puede ayudar a ver los detalles de la señal de cable (intensidad de la señal, niveles de potencia Upstream / Downstream, SNR, etc.).

Esta información puede ser muy útil para solucionar problemas de conexión.

Para los módems de cable Motorola / Arris, la página de estadísticas se encuentra en: http://192.168.100.1/RgSignal.asp

Si ingresas en el link de arriba te tendrá que aparecer una pagina similar a la de la siguiente imágen:

Los modems de marca Motorola son muy utilizados por la compañía de Internet Fibertel de Argentina, con esta guía podrás saber si tus niveles de señal son los correctos o si hay algo que anda mal.

Muy bien ahora los valores a tener en cuenta:

- Downstream Power (-15dbmV a +15dbmV): La mayoría de los módems están clasificados entre -15 a + 15dB, sin embargo, lo mejor es tenerlo entre +8 dB y -8dB. Cualquier cosa por arriba o abajo de eso y tendrá problemas de calidad. Puede eliminar divisores en la línea si usted necesita levantar y limpiar su nivel de señal un poco. También puede utilizar un grifo (acoplador direccional) para obtener una señal más limpia hacia el modem en lugar de un divisor.

- Upstream Power (37dbmV a 55dbmV): Cuanto menor sea este número, mejor. Por encima de 55 dB lo más probable es que cause problemas, más de 57 dB y probablemente no será capaz de conectarse. Lo ideal es entre 42 y 50 dB. Menor que 42 tendrá una cierta pérdida de paquetes (especialmente si tiene mucho ruido en la línea). Si alcanza los 58 es probable que el modem interrumpa la conexión y se reinicie.

- Signal Noise Ratio (SNR, > 30 dB) - nos indica qué tan clara es la señal. El SNR es mejor por encima de 30, niveles menores de 25 hará que la conexion se interrumpa, habra pérdida de paquetes, transferencias lentas, etc. Sólo recuerda que cuanto mayor sea el SNR más limpia será la señal. Un valor mayor a 40 puede significar que hay demasiado poder.

Nota: Los módems de diferentes marcas pueden representar la información de manera un poco diferente, y pueden reaccionar de manera diferente a los niveles de potencias exactas.

Como saltear la contraseña / password de Windows XP y Windows 7 sin CD ni programas

En el mundo de hoy donde se vive de manera acelerada, donde pareciera que el tiempo no alcanza y además con los múltiples servicios que las personas usan, como Gmail, Yahoo, Facebook, Twitter, Instagram, Dropbox resulta muy común confundirse u olvidarse las contraseñas.

Es bastante usual que cuando uno no utiliza un ordenador por un prolongado tiempo olvide la contraseña de inicio o login, para eso hoy les traigo este tutorial para que pueden restablecer las contraseñas de usuario en Windows XP y Windows 7.

Desde ya le pedimos que utilicen estas técnicas para cambiar la contraseña de ordenadores que son de su propiedad y no lo usen en ordenadores ajenos.

Paso 1: Reinicia el ordenador y cuando se encienda presiona F8 repetidas veces, aparece una pantalla con varias opciones, elegir "Modo Seguro con Símbolo de Sistema".

Paso 2: Estando ya dentro del símbolo del sistema osea el CMD o DOS, escribir "net users" (sin las comillas).

Paso 3: veras una lista con todos los usuarios que hay en el sistema, elije el nombre de usuario al que le quieras cambiar o quitar la contraseña y escribe "net users nombre_de_usuario *" (sin las comillas, reemplaza el nombre_de_usuario por el usuario que elijas, ejemplo: net users pepe *

Paso 4: Te pedirá que ingreses una nueva contraseña para ese usuario, presiona enter y vuelve a escribir la contraseña para la confirmación.

Listo! El sistema te dirá que la contraseña para ese usuario ha sido cambiada satisfactoriamente!

Ahora como hacerlo en Windows 7

En Windows 7 el proceso es un poco más complicado por eso la mejor manera de entender y ver el procedimiento paso a paso es con un video.

Aquí les dejo un video que explica detalladamente cada paso del proceso.

Que Hacer Después de Instalar Linux Mint 18 Sarah

La nueva versión de Linux Mint tiene el nombre código Sarah y tiene bastantes novedades en temas como seguridad, aspecto y

aplicaciones.

Si todavía no la has descargado puedes hacerlo dando click en el siguiente enlace:

La versión que dejamos en el enlace es la de 64bits, todos los equipos vendidos en los últimos 10 años tienen soporte para 64bits, esto la hace la más popular, si tienes un ordenador de más de 10-12 años entonces tal vez necesites la versión de 32bits.

Ahora es tiempo de ver Que Hacer Después de Instalar Linux Mint 18 Sarah y dejar lo funcionando aun mejor.

Sin duda creo que Linux Mint es, a este momento, una de las mejores

distros linux de escritorio para uso diario, tanto en el hogar como en

la empresa. Tengo ya algunos años de usarlo y esta edición me ha sorprendido gratamente.

Este es un paso crucial, tener un repositorio lento puede hacer que instalar algunas aplicaciones tome algunos minutos extras y para quien no quiere perder tiempo, es mejor hacer de este paso el primero. Para seleccionarlo basta con que vayas al menú de aplicaciones de Linux Mint y busques “Orígenes de Software” (Software Sources en Inglés) y luego verás una pantalla como esta:

Ahí deberás hacer click en los botones que están en la sección “Mirrors” y dar click en el botón “Principal” (Main) y “Base” (Base) para seleccionar en cada uno el más rápido. Al hacer click te mostrará una ventana y comenzará a probar la velocidad de cada repositorio, simplemente da click en el que tenga la velocidad más rápida.

Aplica los cambios y cierra las ventanas, antes de finalizar da click en el botón “Actualizar Cache” (Update the Cache) para volver a cargar la lista de paquetes desde los nuevos repositorios, notarás que se hace mucho más rápido.

2) Actualizar el Sistema

Esta parte es la más importante, día tras día aparecen nuevas actualizaciones, parches que corrigen errores de seguridad y mejoran la performance del sistema, la primera vez que actualices es normal que aparezcan muchas actualizaciones del sistema.

En Linux Mint 18 hubo un cambio en el programa de actualización y ahora te permite seleccionar el nivel de seguridad que deseas en tu sistema con tes opciones:

- “No romper mi sistema” (Don’t break my computer) .- Este modo actualiza solo las partes conocidas que no impactan partes críticas del sistema operativo o que no afecten la estabilidad del sistema. Se recomienda para usuario principiantes.

- “Seguridad y Estabilidad Optima” (Optimize stability and security) .- Actualiza solo partes que se sebe son seguras y no impacta la estabilidad del sistema pero muestra las actualizaciones de seguridad y del kernel que haya disponibles. Es adecuado para usuarios intermedios/avanzados.

- “Actualizar todo” (Always update everything) .- Siempre muestra y actualiza todas nuevas versiones de paquetes, incluyendo las de seguridad y del kernel, te advierte que si algo se descompone tu debes arreglarlo. Es adecuado solo para usuarios avanzados de linux que pueden arreglar un problema por medio de la terminal en caso de alguna falla.

3) Instalar Drivers propietarios

Desde Synux IT promovemos la utilización de software libre, pero tal vez tu no estés tan interesado en la ideología o necesites utilizar algo que no posea drivers libres y tengas que usar propietarios.

Si tienes algún hardware que requiera de un controlador o código binario con algún firmware o microcode lo vas a encontrar aquí. Para abrir esta pantalla ve a Menú de Inicio y da click en el botón de Configuración, que tiene un icono de engrane y luego ve a Controladores Privativos.

4) Instalación de Codecs y Reproductores de Audio y Vídeo

En Linux Mint 18 hay un cambio importante y es que todas las versiones anteriores se incluían por default los codecs de audio y video propietarios y/o libres y estaban listos desde la instalación. Esto ha cambiando en esta versión.

Según se explica en uno de los post del equipo de Linux Mint el mantener estos codecs hacía demasiado complicado crear ISOs para OEMs y revistas, si bien era una audiencia de usuarios muy pequeña, el trabajo para mantener estos ISOs era demasiado para el equipo y en realidad instalar los codecs no es muy complicado, así que ahora también es necesario instalar los codecs para poder ver los diferentes formatos de audio y video.

Abre una terminal copia y pega lo siguiente:

sudo apt install libavcodec-extra libdvd-pkg chromium-codecs-ffmpeg-extra

gstreamer1.0-fluendo-mp3 gstreamer1.0-libav gstreamer1.0-plugins-bad

gstreamer1.0-plugins-ugly oxideqt-codecs-extra

Los anteriores corresponden a lo que se instalarían en Ubuntu, pero ahora Linux Mint tiene nuevas aplicaciones que requieren los siguientes paquetes

sudo apt install gstreamer0.10-ffmpeg libunshield0 unshield vlc-plugin-notify

xplayer-mozilla xplayer-plugins-extra

Ya que están los codecs ahora hay que instalar los reproductores que puedan utilizarlo para visualizar y escuchar casi cualquier formato de archivo que puedas encontrar en Red.

Para ver videos uso VLC es un excelente reproductor.

sudo apt install vlc smplayer

Para escuchar musica mi preferido es QMMP, ya que es pequeño, liviano, rápido, facil de usar y su aparencia es muy parecido al antiguo y recordado Winamp. Para instalarlo abre una terminal y pega lo siguiente:

sudo add-apt-repository ppa:forkotov02/ppa

sudo apt-get update

sudo apt-get install qmmp qmmp-plugin-pack

Con esto tendremos QMMP instalado en nuestro sistema, aparecerá dentro de la sección de sonido y video, así es como se ve:

5) Instala un Ecualizador

Si ya tienes los media players como VLC y ya tienes Spotify for Linux instalado en tu Linux Mint 18, ahora lo que toca es lograr que tu música y las películas se escuchen todavía mucho mejor, con graves contundentes y sonidos claros donde deben estarlo.

Para esto puedes instalar el Pulseaudio-Equalizer que es un ecualizador gráfico para tu Linux Mint y así escuchar una buenas rolas con toda su intensidad.

En verdad que se mejora mucho la experiencia de audio con este programita,

para instalarlo puedes ejecutar el siguiente código en una terminal:

sudo add-apt-repository ppa:nilarimogard/webupd8

sudo apt update

sudo apt install pulseaudio-equalizer

Una vez que lo tienes instalado puedes encontrarlo en el menú de inicio en la sección de Audio y Video, como Pulseaudio Equalizer, seleccionar alguno de los ajustes predeterminados o ajusta los controles de frecuencias a tu gusto y presiona el botón “EQ enabled”

6) Ortografía de LibreOffice en Español

Un detalle que siempre ocurre con LibreOffice es que la revisión ortográfica en Español al escribir el texto no funciona y esto lo puedes resolver con este simple comando. Así al reiniciar LibreOffice (me refiero o cualquiera de sus componentes, Write, Calc, Impress, etc), cuando escribas incorrectamente una palabra, esta se marcará con una linea roja ondulada como si estuviera subrayada.

sudo apt-get install myspell-es

7) Instalar Telegram Messenger en Linux Mint 18Telegram en una aplicación de Mensajería Instantánea que está disponible tanto para Android, IOs, Windows y Linux. Entre sus características más interesantes están que las comunicaciones están cifradas y pueden ser accedidas desde cualquier dispositivo, acepta hasta 5000 usuario en los grupos y en general es mas seguro que otras aplicaciones de mensajería.

Para Instalar Telegram en Linux Mint 18 ejecuta estos comandos:

sudo add-apt-repository ppa:atareao/telegram sudo apt-get update sudo apt install telegram

Una vez que esta instalado puedes crear un lanzador en el escritorio. Abre el editor de texto y agrega el siguiente texto en el editor:

[Desktop Entry]

Name = Telegram

GenericName = Telegram-desktop

Comment = Telegram Desktop Application

Exec = /opt/telegram/Telegram

Icon = /opt/telegram/telegram.svg

Type = Application

Terminal = false

StartupNotify = true

Encoding = utf-8

Categories = Internet;

Name = Telegram

GenericName = Telegram-desktop

Comment = Telegram Desktop Application

Exec = /opt/telegram/Telegram

Icon = /opt/telegram/telegram.svg

Type = Application

Terminal = false

StartupNotify = true

Encoding = utf-8

Categories = Internet;

Luego, debes grabar el archivo en la carpeta “Escritorio” y graba el archivo con el siguiente nombre: Telegram.desktop

Puedes agregar el lanzador al menú principal de Liunx Mint copiando este archivo a la ruta /usr/share/applications/

sudo cp ~/Escritorio/Telegram.desktop /usr/share/applications/

Y así podrás encontrar Telegram en el menú de aplicaciones de Liunx Mint 18 en la categoría Internet, ahí encontrarás el icono azul y blanco con el avión de papel.

Conclusiones

Linux Mint 18 es uno de los mejores escritorios Linux, tiene un entorno ágil, atractivo y muy amigable que puede ser usado por usuarios que inician en Linux o por usuarios avanzados.

Es una distro que te permite tener un escritorio listo en pocos minutos, con casi todo listo para funcionar, además que tiene una de las mejores apariencias en el escritorio y simplemente funciona como se espera.

Estas mejoras que te doy en este Que hacer Después de Instalar Linux Mint 18, son los pasos que he realizado para cubrir mis necesidades y hacer a Linux Mint 18 todavía más útil y completo.

Los exploits de la NSA

Los exploits que se filtraron de la NSA han afectado a una gran cantidad de equipos de red de grandes fabricantes como Cisco y Fortinet, quienes han confirmado que dichos exploits sí afectaron a sus cortafuegos, de hecho, ya lanzaron los correspondientes parches. Juniper también está afectado por estos exploits, pero no pueden ser utilizados de manera remota.

Derrick Scholl ha confirmado que la compañía Juniper también ha sido afectada por estos exploits en sus firewall. Los ingenieros de la compañía han estado investigando a fondo los diferentes exploits para conocer hasta qué punto afectan a sus equipos.

En sus análisis preliminares vieron que este exploit no es capaz de explotar ninguna vulnerabilidad en el sistema operativo, por lo que en principio sus equipos están a salvo de posibles ataques utilizando los exploits de la NSA filtrados.

Juniper confirma que el exploit de la NSA no afecta remotamente a sus dispositivos

A finales de la semana pasada, Juniper Networks ha confirmado que los exploits de The Shadow Brokers que tienen como objetivo los equipos con sistema ScreenOS, no incluyen ningún exploit que pueda ser ejecutado de manera remota.

Para ejecutar el exploit, el código malicioso debe ser cargado dentro de la memoria del sistema operativo ScreenOS, y para conseguirlo se debe tener privilegios de administrador o tener acceso físico al propio cortafuegos. Juniper ha concluido que esta vulnerabilidad no puede ser explotada de manera remota, ni tampoco de manera local sin privilegios, por tanto no lanzarán ningún tipo de actualización en sus sistemas.

El equipo de seguridad de Juniper, va a seguir estudiando el exploit para proporcionar a sus clientes un método para determinar si alguien ha instalado en el dispositivo el código malicioso.

Recomendamos leer los avisos de seguridad de Juniper Networks donde encontraréis todas las actualizaciones y fallos de seguridad que se parchean todas las semanas. En el foro de Juniper, tenéis disponible un comunicado de Derrick Scholl donde explica todo lo que ha realizado la compañía en las últimas semanas.

Las 100 cosas que Facebook sabe de vos

Facebook sabe más acerca de tu vida personal que tú o de lo que probablemente crees. Como parte de las operaciones de publicidad cada vez más agresivas de la compañía, Facebook hace todo lo posible para realizar el seguimiento de usuarios a través de la web.

La compañía compila una lista de detalles personales que incluye a los principales acontecimientos de la vida y los intereses generales de sus usuarios. Durante años, estos detalles han sido ocultados, pero la compañía finalmente ha dado una visión de cómo lo hace.

Facebook publicó un nuevo portal "educativo" orientado a la configuración de preferencias de anuncios, para hacerlos "más fáciles" de entender. Estas herramientas revelan 98 tipos de datos personales que Facebook utiliza para apuntar y conocer al usuario. Estos datos luego son utilizados para vender publicidad.

Hay un montón de características obvias que Facebook conoce sobre sus usuarios, como por ejemplo si se va a casar, si acaba de estar de vacaciones, o está a punto de ser padre. La mayoría de estos datos se recopilan cuando la gente los publica voluntariamente en sus perfiles.

Pero hay otras cosas que definitivamente no se entrega "voluntariamente", tales como el número de líneas de crédito, si el usuario es un inversor, los montos que se invierten, los balances de la tarjeta de crédito, el uso de cupones, y así sucesivamente.

Facebook explica su capacidad para recopilar esta información personal en forma detallada y de varias maneras. En primer lugar, y lo más obvio, hace un seguimiento de su actividad en el sitio, sus dispositivos personales, y la configuración de ubicación. Lo que es menos obvio es que la empresa también realiza un seguimiento de prácticamente cualquier otro sitio web que se visite.

Como señala The Washington Post, Facebook sabe cada vez que se visita una página que tiene un botón "me gusta" o "compartir". También ofrece a los editores una herramienta llamada Facebook Píxel que permite a ambas partes realizar un seguimiento de las visitas de cualquier usuario de Facebook a cualquier página.

También trabaja con empresas como Epsilon y Acxiom que reúnen información de los registros gubernamentales y de fuentes comerciales para obtener información acerca de los usuarios de Facebook.

Al recopilar toda esta información, puede empezar a sacar conclusiones acerca de si es probable que sea un padre, está casado, es un expatriado, o tiene la intención de comprar un vehículo. Luego estos datos se venden como un objetivo para los anunciantes. Las hipótesis que la empresa pueda realizar no siempre son correctos, pero no importa.

Conclusión: Facebook construyó un imperio de U$S 355 billones basado casi en su totalidad en esta información de nosotros, los usuarios.

Está es la la lista "completa" de datos:

- Location

- Age

- Generation

- Gender

- Language

- Education level

- Field of study

- School

- Ethnic affinity

- Income and net worth

- Home ownership and type

- Home value

- Property size

- Square footage of home

- Year home was built

- Household composition

- Users who have an anniversary within 30 days

- Users who are away from family or hometown

- Users who are friends with someone who has an anniversary, is newly married or engaged, recently moved, or has an upcoming birthday

- Users in long-distance relationships

- Users in new relationships

- Users who have new jobs

- Users who are newly engaged

- Users who are newly married

- Users who have recently moved

- Users who have birthdays soon

- Parents

- Expectant parents

- Mothers, divided by “type” (soccer, trendy, etc.)

- Users who are likely to engage in politics

- Conservatives and liberals

- Relationship status

- Employer

- Industry

- Job title

- Office type

- Interests

- Users who own motorcycles

- Users who plan to buy a car (and what kind/brand of car, and how soon)

- Users who bought auto parts or accessories recently

- Users who are likely to need auto parts or services

- Style and brand of car you drive

- Year car was bought

- Age of car

- How much money user is likely to spend on next car

- Where user is likely to buy next car

- How many employees your company has

- Users who own small businesses

- Users who work in management or are executives

- Users who have donated to charity (divided by type)

- Operating system

- Users who play canvas games

- Users who own a gaming console

- Users who have created a Facebook event

- Users who have used Facebook Payments

- Users who have spent more than average on Facebook Payments

- Users who administer a Facebook page

- Users who have recently uploaded photos to Facebook

- Internet browser

- Email service

- Early/late adopters of technology

- Expats (divided by what country they are from originally)

- Users who belong to a credit union, national bank or regional bank

- Users who investor (divided by investment type)

- Number of credit lines

- Users who are active credit card users

- Credit card type

- Users who have a debit card

- Users who carry a balance on their credit card

- Users who listen to the radio

- Preference in TV shows

- Users who use a mobile device (divided by what brand they use)

- Internet connection type

- Users who recently acquired a smartphone or tablet

- Users who access the Internet through a smartphone or tablet

- Users who use coupons

- Types of clothing user’s household buys

- Time of year user’s household shops most

- Users who are “heavy” buyers of beer, wine or spirits

- Users who buy groceries (and what kinds)

- Users who buy beauty products

- Users who buy allergy medications, cough/cold medications, pain relief products, and over-the-counter meds

- Users who spend money on household products

- Users who spend money on products for kids or pets, and what kinds of pets

- Users whose household makes more purchases than is average

- Users who tend to shop online (or off)

- Types of restaurants user eats at

- Kinds of stores user shops at

- Users who are “receptive” to offers from companies offering online auto insurance, higher education or mortgages, and prepaid debit cards/satellite TV

- Length of time user has lived in house

- Users who are likely to move soon

- Users who are interested in the Olympics, fall football, cricket or Ramadan

- Users who travel frequently, for work or pleasure

- Users who commute to work

- Types of vacations user tends to go on

- Users who recently returned from a trip

- Users who recently used a travel app

- Users who participate in a timeshare

Feliz Cumple 25 Linux!

Hoy, 25 de agosto de 2016, Linux cumple un cuarto de siglo entre nosotros. 25 años en los que se ha convertido en la referencia del software de código abierto, demostrando que se puede conseguir un sistema operativo estable, seguro y práctico de una manera colaborativa. Linux nos ha enseñado muchas cosas, pero sobre todo nos ha confirmado que trabajando juntos se puede llegar mucho más lejos.

La fecha del 25 de agosto corresponde al día que dio a conocer públicamente su trabajo mediante un mensaje que se ha convertido ya en todo un icono de la informática:

“Hola a todos los que usáis minix. Estoy haciendo un sistema operativo gratuito (sólo un hobby, no será grande y profesional como GNU) para 386 (486) AT clones. Estoy trabajando en él desde abril, y ya está muy avanzado.Me gustaría recibir algún comentario acerca de cosas que a la gente le gusta o le disgusta de minix, ya que mi sistema operativo se le parece un poco (Misma disposición física del sistema de archivos debido a razones prácticas, entre otras cosas)”.

Linux se ha convertido en algo muy grande

A pesar de las palabras de su creador, que pensaba hacer un pequeño sistema operativo como un hobby, Linux se ha convertido en uno de los referentes del software libre y de código abierto. De hecho, la Fundación Linux, para celebrar sus 25 años, ha creado un informe en donde da a conocer el increíble crecimiento de Linux mediante varios datos.

El primero de ellos afirma que más de 13.500 desarrolladores de más de 1.300 empresas han contribuido al kernel de Linux desde la adopción de Git. También se indica que la tasa de desarrollo sigue aumentando, al igual que el número de desarrolladores y empresas que participan en el proceso.

El número medio de cambios aceptado en el núcleo por hora es de 7,8, frente a 7,71 del último informe, que se traduce en 187 cambios todos los días y casi 1.310 por semana, algo realmente impresionante. Además, hay que decir que la gente cada vez contribuye más a su desarrollo, no solo mediante colaboración inmediata sino pagando.

En una época en la que parece que todo el mundo se quiere librar de pagar, Linux vuelve a demostrar que, si un producto es bueno, los usuarios no tienen por qué quererlo siempre gratis.

Todos estos datos, y muchos más, nos hacen apreciar en lo que se ha convertido Linux y, por tanto, no queda más remedio que felicitarle y esperar que cumpla otros 25 más con esta salud de hierro.

WhatsApp compartirá tu número de teléfono con Facebook

La conocida aplicación de mensajería ha actualizado sus

condiciones de uso después de varios años sin introducir cambios

importantes, y por desgracia lo ha hecho para mal, WhatsApp ya que ha

confirmado que compartirá nuestro número de teléfono con Facebook, empresa que como sabemos es propietaria de aquella.

También han confirmado que empezarán a compartir información de sus usuarios con la conocida red social para mejorar la efectividad de los anuncios que vemos en Facebook, una medida que en definitiva permitirá a la firma de Mark Zuckerberg mejorar sus ingresos.

A pesar de que WhatsApp ha confirmado que nuestros mensajes seguirán estando cifrados y que no piensan vender nuestra información ni nuestros datos a terceros la polémica está servida, y desde luego razones no faltan.

Primero porque la redacción “compartir información” es muy ambigua y deja abiertas muchas puertas que pueden acabar afectando seria y negativamente a nuestra privacidad. En segundo lugar debemos tener en cuenta que aunque el número de teléfono que tenemos no se mostrará públicamente en Facebook sí se vinculará a nuestra cuenta, con todo lo que ello supone en caso de que se produzcan problemas o vulneraciones de la seguridad.

Está claro que tras invertir 19.000 millones de dólares en comprar WhatsApp la empresa de Zuckerberg tiene que obtener rentabilidad de la operación, aunque ello implique exprimir al máximo los datos de los usuarios y suponga cruzar líneas que no deberían.

Nuestra recomendación desde SynuxIT es migrar a otra plataforma de mensajería como Telegram, la cual además de ser más completa y segura no vulnera ni expone datos privados de los usuarios.

La misma puede ser encontrar en la AppStore de tu dispositivo.

También han confirmado que empezarán a compartir información de sus usuarios con la conocida red social para mejorar la efectividad de los anuncios que vemos en Facebook, una medida que en definitiva permitirá a la firma de Mark Zuckerberg mejorar sus ingresos.

A pesar de que WhatsApp ha confirmado que nuestros mensajes seguirán estando cifrados y que no piensan vender nuestra información ni nuestros datos a terceros la polémica está servida, y desde luego razones no faltan.

Primero porque la redacción “compartir información” es muy ambigua y deja abiertas muchas puertas que pueden acabar afectando seria y negativamente a nuestra privacidad. En segundo lugar debemos tener en cuenta que aunque el número de teléfono que tenemos no se mostrará públicamente en Facebook sí se vinculará a nuestra cuenta, con todo lo que ello supone en caso de que se produzcan problemas o vulneraciones de la seguridad.

Está claro que tras invertir 19.000 millones de dólares en comprar WhatsApp la empresa de Zuckerberg tiene que obtener rentabilidad de la operación, aunque ello implique exprimir al máximo los datos de los usuarios y suponga cruzar líneas que no deberían.

Nuestra recomendación desde SynuxIT es migrar a otra plataforma de mensajería como Telegram, la cual además de ser más completa y segura no vulnera ni expone datos privados de los usuarios.

La misma puede ser encontrar en la AppStore de tu dispositivo.

Tocar y sentir la realidad virtual ya es posible con Dexmo

Dexmo es nada mas ni nada menos que un exoesqueleto que se aplica en las manos y que es capaz de reproducir sensaciones incluso de forma individualizada en cada dedo, todo un logro que sin duda supone un paso adelante en el buen camino.

Su funcionamiento es totalmente inalámbrico, algo imprescindible para conseguir el mayor realismo posible, y sus creadores aseguran que pueden conseguir una autonomía más que aceptable, aunque no han hablado de números concretos.

Sin duda un proyecto muy conseguido pero debemos tener en cuenta dos cosas; la primera es que todavía tiene un largo camino que recorrer antes de llegar al mercado de consumo general, y la segunda es que su precio no será precisamente económico.

Aquí les dejamos un video de como funciona:

OpenStreetView, la alternativa libre a Google Street View

Se acaba de lanzar un nuevo servicio llamado OpenStreetView, un proyecto que forma parte de OpenStreetMap, ya conocido por operar con licencias de código abierto y en donde las imágenes las aportan los usuarios!.

OpenStreetMap se ha convertido en una alternativa a Google Maps y otros servicios de mapas. Como su propio nombre indica, esta nueva plataforma tiene relación con el servicio Google Street View, y por lo tanto permite visualizar las imágenes de una zona dentro del mapa.

Hay que decir que OpenStreetView se puede conectar a nuestro coche mediante un dispositivo OBD permitiendo sincronizar los datos de velocidad con el propio vídeo e incluso es capaz de detectar las señales de tráfico que nos encontramos durante el recorrido.

El punto fuerte es los mapas y las imágenes van a estar siempre más actualizadas puesto que los usuarios van a poder subir continuamente imágenes y vídeos sin ningún problema.

Android es mas confiable que iOS

La firma especializada en diagnósticos de dispositivos móviles, Blancco Technology Group, ha publicado un estudio en el que han puesto a prueba la fiabilidad de terminales basados en las plataformas móviles de Apple y Google, y han llegado a la conclusión de que iOS es menos fiable que Android.

Según los datos publicados alrededor del 58% de los dispositivos basados en iOS que fueron probados dieron fallos, un incremento bastante grande si comparamos año sobre año, ya que en el segundo trimestre de 2015 apenas llegó al 25%.

De todos los terminales que fueron analizados el que mayor tasa de error presentó fue el iPhone 6, que llegó a un 29%, seguido del iPhone 6s con un 23% y el iPhone 6 Plus con un 14%.

Junto a esto también ha publicado algunos datos interesantes que os dejamos resumidos a continuación:

- Entre los problemas más habituales que afectaron a los iPhone tenemos las siguientes: fallos en aplicaciones (65%), errores Wi-Fi (11%) y fallos en auriculares (4%).

- Las aplicaciones que más fallaron en iOS fueron Snapchat (17 %), Instagram (14%) y Facebook (9%).

- Los dispositivos Android tuvieron una tasa de fallo total del 35%, una mejora importante frente al 44% del trimestre anterior.

- Los teléfonos inteligentes económicos de fabricantes como LeTV fueron los que peores resultados consiguieron, con el Le 1S en cabeza gracias a su tasa de fallo del 10%.

- Bajan los problemas de cámara, carga de batería y pantalla táctil en terminales Android, quedando en un 10% los dos primeros y en un 7% el tercero.

Rellena registros con datos falsos

Seguro que os ha pasado miles de veces. Tenéis que rellenar un formulario para probar alguna cosa y no os apetece dar vuestros datos reales. Es un fastidio, por no decir otra cosa, tener que rellenar uno a uno los datos que nos van pidiendo mientras nos los vamos inventando. Pues bien, dos extensiones de Chrome llegan a nuestro auxilio para salvarnos de tener que perder tiempo haciendo algo que no gusta a nadie.

La primera de la que os vamos a hablar se llama Fake Data, y es la más simple de las dos. Únicamente hay que instalar la extensión y pulsar el botón de ALT mientras hacemos doble clic en cualquier cuadro en donde queramos colocar un dato falso en un formulario.

Los datos falsos irán rellenando los campos con entradas al azar, aunque eso sí, siendo totalmente realistas. Es decir, la extensión sabrá en todo momento cuando tiene que poner un correo electrónico, o cuando un nombre o dirección. Además, si no estamos satisfechos con lo que ha puesto, únicamente hacemos doble clic para insertar otra cosa.

Eso sí, hay veces que no acierta con los campos, con lo que tendremos que hacer clic en el recuadro que queramos rellenar, elegir Fake Data, y seleccionar aquellos datos que queramos entre el nombre, el apellido, la dirección de correo electrónico, el número de teléfono, la empresa, la dirección, la ciudad, el país, el estado, el código postal, etc…

Pero en Chrome hay más opciones, y algunas como Form Filler mucho más cómodas. En vez de ir rellenando campo por campo, con esta extensión podremos rellenar un formulario completo con datos falsos de una vez. Simplemente hay que hacer clic derecho en la página, seleccionar la opción que se necesite y todos los campos se rellenarán con los datos falsos que necesitamos.

Pero Form Filler no solo rellena huecos vacíos, sino que sabe cuál hay que rellenar y cuáles necesitan confirmar el dato dado anteriormente, por lo que se puede decir que es inteligente, en cierta manera. Además, la extensión también es extremadamente configurable, con soporte para los campos personalizados y para generar datos ficticios basados en una constante.

Llego Android 7.0 Nougat

Android 7.0 Nougat llega para hacer la vida mucho más fácil a los usuarios. Es decir, no veremos muchas novedades en cuanto al diseño de la interfaz ni nada parecido, sino que más bien nos encontraremos con nuevas funcionalidades, algunas de ellas esperadas durante mucho tiempo.

Quizá la más destacada sea la posibilidad de dividir en dos la pantalla del dispositivo con dos aplicaciones a la vez (multipantalla nativa), ambas funcionales por supuesto y en donde el usuario puede, deslizando la barra del medio, ampliar una y empequeñecer la otra. Además, se podrán pasar documentos entre una y otra simplemente arrastrando.

Android 7.0 Nougat también ha mejorado el botón de apps, haciéndolo mucho más funcional y se ha agregado la opción de visualizar una aplicación antes de instalarla con ‘Instant Apps’. Además, ya no nos tendremos que preocupar por los datos gastados por las aplicaciones en segundo plano ya que podremos configurar cada una de ellas para que no descargue nada mientras no la estamos usando.

Otra de las novedades importantes en Android 7.0 Nougat es que es mucho más compatible con la realidad virtual, ya que el móvil se configurará automáticamente cuando lo introduzcamos en cualquier dispositivo VR.

Para terminar con las grandes novedades de Android 7.0 Nougat, hay que decir que se ha implementado el reinicio inteligente, que permitirá que las aplicaciones que están funcionando en este momento guarden la información automáticamente al haber un reinicio inesperado, con el fin de que el usuario no pierda nada y estas puedan seguir funcionando igual que antes al volverse a encender el terminal. El usuario podrá, obviamente, elegir qué aplicaciones podrán hacer esto y cuáles no.

Por lo demás, como cualquier nueva versión, esta permitirá instalar apps de forma más rápida e intentará que la batería dure más gracias a la nueva función Doze, aunque como es natural, esto también dependerá del dispositivo que estemos usando.

Pokemon Go Hack

Se estan dando casos en los que se ha usado el juego como señuelo para robar a usuarios desprevenidos, para que las víctimas acudan a un punto concreto y así poder robarles.

Pues imagina: ¿y si alguien aprovechara el tirón del juego para lanzar ciberataques a víctimas por la calle? Y es que reúne dos cualidades perfectas: popularidad y geolocalización… Pues bien, GlobbSecurity lo ha hecho en Madrid y usaron los Pokémon como señuelo para lanzar un ataque.

Pues imagina: ¿y si alguien aprovechara el tirón del juego para lanzar ciberataques a víctimas por la calle? Y es que reúne dos cualidades perfectas: popularidad y geolocalización… Pues bien, GlobbSecurity lo ha hecho en Madrid y usaron los Pokémon como señuelo para lanzar un ataque.

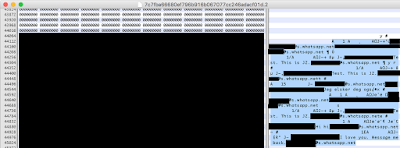

Conversaciones de WhatsApp pueden recuperarse localmente

El pasado mes de abril Facebook informaba de que había completado el

proceso por el cual WhatsApp se basa en el cifrado de extremo a extremo

para sus comunicaciones.

Esto quiere decir que los mensajes 'salen'

cifrados de nuestro móvil, pasan del mismo modo por los servidores de la

compañía y no se descifran sino cuando llegan al teléfono inteligente

del contacto al que han sido enviados. Es decir, que según esta premisa

sería prácticamente imposible interceptar una conversación, pero un

investigador de seguridad ha encontrado una 'puerta trasera' a este

sistema.

Las conversaciones de WhatsApp no pueden ser interceptadas en tránsito, pero sí se puede revisar una copia local.

Según ha explicado Jonathan Zdziarski (@Zdziarski), experto en seguridad informática, la aplicación de mensajería instantánea hace una copia local de los mensajes intercambiados en la memoria del teléfono inteligente que envía y en el que recibe, y en algunos casos también en la nube -Google Drive o Apple iCloud-. En esta copia local, es decir, la que se hace en la memoria propia del teléfono inteligente, incluso después de que el usuario haya borrado los mensajes en cuestión se podrían recuperar.

Las conversaciones de WhatsApp no pueden ser interceptadas en tránsito, pero sí se puede revisar una copia local.

Según ha explicado Jonathan Zdziarski (@Zdziarski), experto en seguridad informática, la aplicación de mensajería instantánea hace una copia local de los mensajes intercambiados en la memoria del teléfono inteligente que envía y en el que recibe, y en algunos casos también en la nube -Google Drive o Apple iCloud-. En esta copia local, es decir, la que se hace en la memoria propia del teléfono inteligente, incluso después de que el usuario haya borrado los mensajes en cuestión se podrían recuperar.

La explicación apunta a que el cifrado en el almacenamiento local es

débil, y que lo que permite recuperar conversaciones incluso después de

haber sido eliminadas es que WhatsApp no sobrescribe la información

recién eliminada, lo que con software forense -incluso apps accesibles

para cualquiera, como Recuva- hace posible que esta información se

rescate, aunque evidentemente sería necesaria una orden judicial.

Por lo tanto, para lo que sirve el hallazgo del investigador no es sino para desmentir que ni siquiera los órganos legales pueden acceder a nuestras conversaciones. Porque, aunque los servidores de WhatsApp no pueden ser intervenidos para conocer información sobre los usuarios, en tanto que allí no queda absolutamente nada, sí se puede hacer lo propio aprovechando la copia de seguridad local que se produce en el terminal que intercambia mensajes.

Por lo tanto, para lo que sirve el hallazgo del investigador no es sino para desmentir que ni siquiera los órganos legales pueden acceder a nuestras conversaciones. Porque, aunque los servidores de WhatsApp no pueden ser intervenidos para conocer información sobre los usuarios, en tanto que allí no queda absolutamente nada, sí se puede hacer lo propio aprovechando la copia de seguridad local que se produce en el terminal que intercambia mensajes.

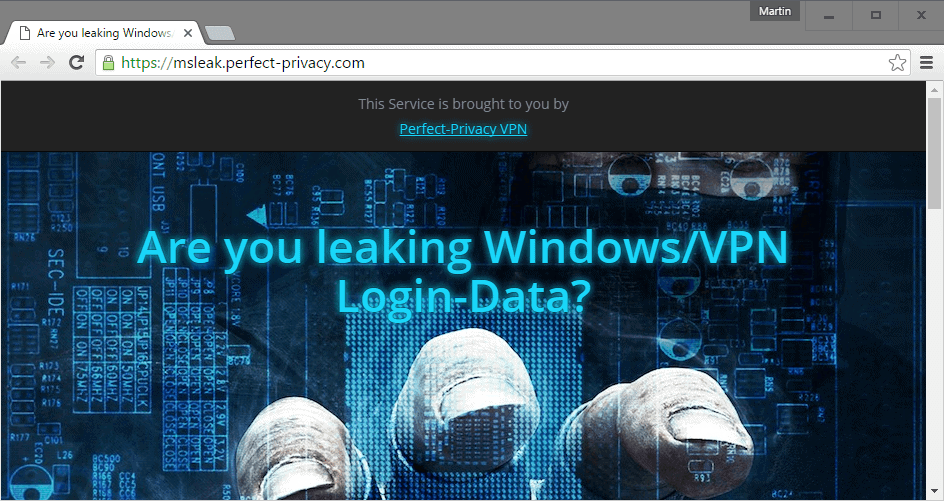

Vulnerabilidad de 20 años en Windows, permite robar credenciales

Descubierta en 1997 por Aaron Spangler y nunca arreglada, la vulnerabilidad de autenticación automática en Win95/WinNT (IE Bug #4) es sin duda una de las vulnerabilidades más curiosas de Windows. Existe el mismo error en Windows 8/10, y podría utilizarse para robar hash

de Microsoft Live, OneDrive, Outlook, Office, Mobile, Bing, Xbox Live,

MSN y Skype (si se usa con una cuenta de Microsoft) y cualquier otro

tipo de cuenta relacionada a un dominio o VPN.

Si bien el error es el mismo desde Windows 95/NT, sólo se ven afectados Windows 8 y superiores y para comprobarlo se puede ejecutar la demostración pública de la explotación (en IE), basado en el trabajo original de ValdikSS

Básicamente, la autentificación de Edge/Spartan (y también Internet Explorer, Outlook) permite al explorador conectarse a recursos compartidos de la red local, pero erróneamente no se bloquean las conexiones a recursos compartidos remotos a través del protocolo SMB.

Para explotarlo, un atacante simplemente crea un enlace que apunte a ese recurso compartido de red y se lo a la víctima, por ejemplo como parte de un correo electrónico o sitio web. Cuando la víctima visualiza el contenido en Edge, Internet Explorer o Outlook, tratará de conectar a ese recurso y silenciosamente se enviarán los datos inicio de sesión de Windows: el nombre de usuario en texto plano y el hash NTLMv2 de la contraseña.

Aunque la discusión original se conoce desde hace más de dos décadas, su gravedad se comienza a conocer últimamente. En 1997, el atacante sólo habría obtenido datos de inicio de sesión locales de Windows, pero en Windows 10, el método de inicio de sesión predeterminado es la cuenta de usuario global de Microsoft Live y además un atacante puede tener recurrir al crackeo del hash NTLM y acceder de forma remota a la red.

Por ahora, Firefox y Chrome no se ven afectados. Los investigadores sugieren que los usuarios de Windows 8/10 configuren correctamente el para protegerse de estos ataques.

Si bien el error es el mismo desde Windows 95/NT, sólo se ven afectados Windows 8 y superiores y para comprobarlo se puede ejecutar la demostración pública de la explotación (en IE), basado en el trabajo original de ValdikSS

Básicamente, la autentificación de Edge/Spartan (y también Internet Explorer, Outlook) permite al explorador conectarse a recursos compartidos de la red local, pero erróneamente no se bloquean las conexiones a recursos compartidos remotos a través del protocolo SMB.

Para explotarlo, un atacante simplemente crea un enlace que apunte a ese recurso compartido de red y se lo a la víctima, por ejemplo como parte de un correo electrónico o sitio web. Cuando la víctima visualiza el contenido en Edge, Internet Explorer o Outlook, tratará de conectar a ese recurso y silenciosamente se enviarán los datos inicio de sesión de Windows: el nombre de usuario en texto plano y el hash NTLMv2 de la contraseña.

Aunque la discusión original se conoce desde hace más de dos décadas, su gravedad se comienza a conocer últimamente. En 1997, el atacante sólo habría obtenido datos de inicio de sesión locales de Windows, pero en Windows 10, el método de inicio de sesión predeterminado es la cuenta de usuario global de Microsoft Live y además un atacante puede tener recurrir al crackeo del hash NTLM y acceder de forma remota a la red.

Por ahora, Firefox y Chrome no se ven afectados. Los investigadores sugieren que los usuarios de Windows 8/10 configuren correctamente el para protegerse de estos ataques.

Vulnerabilidades en automotrices permiten hackear autos

Un grupo de investigadores de la Universidad de Birmingham ha publicado un paper en el que se revelan dos vulnerabilidades en los sistema de ignición y de entrada sin llave de Volkswagen. Aprovechándola, un atacante podría entrar en cualquier coche de la marca y encenderlo sin necesidad de tener la llave.

Los investigadores planean presentar ambas vulnerabilidades esta semana en la Usenix security conference de Austin. Calculan que sólo una de ellas ya afecta a cerca de 100 millones de vehículos del grupo alemán, mientras que la segunda sería también aplicable a los coches de otras marcas como Alfa Romeo, Citroen, Fiat, Ford, Mitsubishi, Nissan, Opel y Peugeot.

En la investigación también ha participado la firma de ingeniería alemana Kasper & Oswald, y ha sido liderada por el investigador Flavio Garcia de la Universidad de Birmingham, el mismo que desveló el año pasado otra vulnerabilidad en el sistema de ignición que permitía encender y conducir millones de coches Volkswagen sin necesidad de una llave.

Por un lado tenemos una primera vulnerabilidad que afecta exclusivamente a los vehículos del grupo Volkswagen, incluyendo marcas como Audi o Škoda. Los propietarios no reciben ningún tipo de aviso cuando se vulnera la seguridad de sus vehículos, y una vez ejecutado un ataque sobre ella sólo se necesita pulsar el botón de inicio del coche para arrancarlo y conducirlo.

Lo único que hace falta es obtener dos claves concretas de cifrado. Una de ellas es única para cada vehículo, y la otra es compartida. Combinándolas, los atacantes pueden clonar la señal del llavero de los propietarios para acceder al coche.

Para obtener la clave distintiva de cada coche valdría con estar a menos de 91 metros de él, y utilizar la placa Arduino con un receptor de radio para obtener la señal emitida por los llaveros cada vez que se utilizan. Mientras que el problema de la clave compartida es que varía poco entre los modelos, lo que hace que con sólo las cuatro más comunes utilizadas por Volkswagen puedan atacarse a cerca de 100 millones de vehículos fabricados en los últimos 20 años.

Sin embargo, esta clave compartida es un poco difícil de obtener, ya que hay que acceder a conponentes concretos de los vehículos que los investigadores no han revelado. Lo que sí han hecho es avisar a la empresa alemana para que trabajen en una solución. Y es que de momento el único coche inmune al ataque es el nuevo modelo del Golf 7, que ha sido diseñado para utilizar claves únicas no compartidas.

En cuanto a la segunda vulnerabilidad, afecta a un esquema criptográfico llamado HiTag2, el cual sigue siendo utilizado en millones de vehículos pese a tener varias décadas de edad. Los coches lo utilizan para que sus llaveros emitan códigos aleatorios cada vez que se utilizan, sólo que el esquema utilizado para generarlos es fácilmente crackeable con sólo obtener unas cuantas claves mediante el Arduino con radio.

Este polémica es sólo una más en los últimos meses de Volkswagen, en los que la empresa alemana ha tenido que lidiar con el asunto de sus emisiones trucadas el cual llegó incluso a hacer que se investigasen también sus motores de gasolina. También han tenido que ver cómo las autoridades registraron sus oficinas por un posible caso de fijación de precios.

Conteo de Midiclorianos de Star Wars

Esta lista contiene el conteo de midiclorianos correspondientes a los personajes más relevantes de las saga Star Wars incluyendo los protagonistas de las recientes Star Wars Episodio VII y Star Wars Rogue One.

Además se han tenido en cuenta personajes populares que solo han aparecido en exitosos videojuegos como Knights of the Old Republic 1 (KOTOR 1) y Knights of the Old Republic 2 (KOTOR 2).

En el nombre de cada personaje hay un enlace que los lleva hacia la Wookieepedia o la Wiki oficial de la saga por si desean saber más información. Estos personajes son canónicos y NO se han tenido en cuenta personajes pertenecientes al Universo Expandido (Legends).

Listado:

Anakin Skywalker/Darth Vader = 27,700

Yoda = 19,300

Darth Sidious/Palpatine = 18,200

Luke Skywalker = 17,500

Leia Organa Solo = 17,500

Darth Revan = 16,700

Snoke = 16,200

Conde Dooku/Darth Tyranus = 15,800

Dem-Gon Jinn (hijo de Qui-Gon Jinn y Talh) = 15,200

Qui-Gon Jinn = 14,700

Obi-Wan Kenobi = 14,100

Mace Windu = 13,600

Tahl = 13,400

Jolee Bindo = 13,100

Ahsoka Tano = 13,000

Kreia/Darth Traya = 12,600

Plo Koon = 12,500

Ki-Adi-Mundi = 12,400

Darth Sion = 12,300

Kit Fisto = 12,200

Bastila Shan = 12,100

Darth Malak = 11,900

Darth Maul = 11,700

Savage Opress = 11,700

Ben Solo / Kylo Ren = 11,600

Atris = 11,500

Shaak Ti = 11,400

Kyle Katarn = 11,300

Visas Marr = 11,100

Aayla Secura = 10,500

Juhani = 10,200

Poe Dameron = 10,100

Jedi Promedio = 10,000

Finn = 7,400

Aurra Sing = 7,000

Necesario para el entrenamiento Jedi = 7,000

Padmé Amidala = 4,700

Shmi = 3,300

Han Solo = 2,500

Chewbacca = 2,300

Jango Fett = 2,200

Boba Fett = 2,200

Lando Calrissian = 1,700

Owen Lars = 1,500

Beru Lars = 1,300

Riffle, el nuevo TOR

TOR lleva muchos años siendo la referencia en las comunicaciones online de manera anónima. Este hecho le ha colocado en el punto de mira de la NSA o del FBI, con el fin de vulnerar su seguridad, y acceder a la información de los usuarios que la utilizan para que no se conozca su identidad, en cualquiera que sea su actividad.

Ahora, un estudiante de postgrado del Instituto Tecnológico de Massachusetts (MIT) llamado Albert Kwon habría desarrollado un nuevo protocolo anonimizador más seguro que TOR ante este tipo de ataques. Según Engadget, se trataría de Riffle [PDF], el que fue llevado a cabo a través de un proyecto liderado por Albert Kwon junto con la Escuela Politécnica Federal de Lausana (EPFL), y con el cual se pretende ofrecer la mayor resistencia posible al análisis de tráfico.

TOR funciona en capas de cifrado, de manera que una se superpone a la otra (de ahí lo de Onion Router) El problema de seguridad que esto plantea es que, si un atacante tiene acceso a suficientes nodos en la red, puede seguir a los paquetes por la red a través del rastro que deja un archivo, y finalmente conocer de qué usuario viene una determinada información, aunque no se pueda acceder a la información como tal.

TOR intenta tener la menor latencia posible en sus transmisiones, y eso le hace vulnerable a conocer qué caminos escoge. Riffle tiene una resistencia mayor a este tipo de vulnerabilidades. Para ello, añade dos medidas de seguridad con respecto a TOR. La primera, conocida como "mixnet" es que los servidores de Riffle cambian el orden en el que envían al siguiente nodo los mensajes recibidos, evitando así que se analice el tráfico con los metadatos.

La segunda es una solución para un problema conocido como "el problema de los dining cryptographers". Esta técnica hace que la información se envía a todos los servidores a la vez y no solo a uno, para que luego los mensajes sean codificados de manera matemática. Esta solución evita la falsificación de tráfico en un servidor gracias a que el usuario con Riffle manda su información a todos los servidores, y no sólo a uno.

Además, los mensajes salientes irán asociados a un identificador que probará que esos mensajes son los que ha recibido el servidor. Así, se puede saber si alguien intenta reemplazar los mensajes reales con dummies para analizar el tráfico.

Estos sistemas ya se conocían, pero si implementación era complicada debido a que era difícil mantener una latencia baja con los mixnets y la dining cryptography requería mucho ancho de banda.

El proyecto está en fase de pruebas, y se ha comprobado que funciona en una red LAN de tres ordenadores. Kwon ha dicho que quiere perfeccionarlo y pulir un poco el código antes de hacerlo público, y asegura que no lo va a comercializar.

Kwon espera que Riffle sea una herramienta que permita a TOR mejorar su seguridad. Funcionará como producto independiente, y veremos cuál acaban eligiendo los usuarios. De momento, no es posible descargar esta opción a TOR, ya que aún se están puliendo algunos detalles, pero no descarta que ambas redes puedan ser complementarias, apelando a las fortalezas tanto en anonimato como en seguridad de cada uno.

Microsoft publica 11 boletines de seguridad y soluciona 50 vulnerabilidades

Este martes Microsoft ha publicado 11 boletines de seguridad

(del MS16-084 al MS16-094) correspondientes a su ciclo habitual de

actualizaciones. Según la propia clasificación de Microsoft seis de los

boletines presentan un nivel de gravedad "crítico" mientras que los

cinco restantes son "importantes". En total se han solucionado 40

vulnerabilidades (algunas de ellas en varios productos) y otras 24

correspondientes a Adobe Flash.

Las actualizaciones publicadas pueden descargarse a través de Windows Update o consultando los boletines de Microsoft donde se incluyen las direcciones de descarga directa de cada parche. Se recomienda la actualización de los sistemas con la mayor brevedad posible.

- MS16-084: La habitual actualización acumulativa para Microsoft Internet Explorer que además soluciona 15 nuevas vulnerabilidades. La más grave de ellas podría permitir la ejecución remota de código si un usuario visita, con Internet Explorer, una página web especialmente creada.

- (CVE-2016-3204, CVE-2016-3240 al CVE-2016-3243, CVE-2016-3245, CVE-2016-3248, CVE-2016-3259 al CVE-2016-3261, CVE-2016-3264, CVE-2016-3273, CVE-2016-3274, CVE-2016-3276 y CVE-2016-3277).

- MS16-085: Boletín "crítico" que incluye la también habitual actualización acumulativa para Microsoft Edge, el navegador incluido en Windows 10. En esta ocasión se solucionan 13 vulnerabilidades, la más grave de ellas podría permitir la ejecución remota de código si un usuario visita, con Microsoft Edge, una página web especialmente creada.

- (CVE-2016-3244, CVE-2016-3246, CVE-2016-3248, CVE-2016-3259, CVE-2016-3260, CVE-2016-3264, CVE-2016-3265, CVE-2016-3269, CVE-2016-3271, CVE-2016-3273, CVE-2016-3274, CVE-2016-3276 y CVE-2016-3277).

- MS16-086: Boletín "crítico" que resuelve una vulnerabilidad (CVE-2016-3204) en los motores de scripting JScript y VBScript de Microsoft Windows que podría permitir la ejecución remota de código si un usuario visita una página web con código script especialmente creado.

- MS16-087: Boletín de carácter "crítico" destinado a corregir dos vulnerabilidades. La más grave podría permitir la ejecución remota de código si un atacante es capaz de ejecutar un ataque "Man-in-the-Middle" (MITM) en una estación de trabajo o servidor de impresión, o la creación de un servidor de impresión falso en la red atacada.

- Una vez el usuario se conecta a la impresora, el código se ejecuta.

El fallo permite a un atacante instalar malware a distancia, y ver,

modificar o eliminar archivos del ordenador, e, incluso, crear cuentas

de usuario con permisos de administrador. El ataque fue descubierto por una empresa de seguridad llamada Vectra Networks. Mostraron algunos detalles sobre la vulnerabilidad, pero no mostraron exactamente lo que hay que hacer para poder ejecutarla.

- MS16-088: Boletín "crítico" que soluciona siete vulnerabilidades que podrían permitir la ejecución remota de código si se abre un archivo específicamente creado con Microsoft Office (CVE-2016-3278 al CVE-2016-3284).

- MS16-089: Boletín de carácter "importante" destinado a corregir una vulnerabilidad en el modo seguro del kernel de Windows 10 cuando trata objetos en memoria y que podría permitir la obtención de información sensible (CVE-2016-3256).

- MS16-090: Boletín de carácter "importante" destinado a corregir seis vulnerabilidades en el controlador modo kernel de Windows, la más grave de ellas podría permitir la elevación de privilegios (CVE-2016-3249 al CVE-2016-3252, CVE-2016-3254 y CVE-2016-3286). Afecta a Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2012 y Windows 10.

- MS16-091: Boletín "importante" que soluciona una vulnerabilidad (CVE-2016-3255) en Microsoft .NET Framework que podría permitir la obtención de información sensible si un atacante sube un archivo xml específicamente creado a una aplicación web. Afecta a Microsoft .NET Framework 2.0, 3.5, 3.5.1, 4.5.2, 4.6 y 4.6.1.

- MS16-092: Actualización considerada "importante" que resuelve dos vulnerabilidades en el kernel de Windows, la más grave podría permitir evitar características de seguridad (CVE-2016-3258 y CVE-2016-3272).

- MS16-093: Como viene siendo habitual en los últimos meses, Microsoft publica un boletín para resolver las vulnerabilidades solucionadas por Adobe en Flash Player en su también boletín periódico. Se trata de un boletín "crítico" que en esta ocasión soluciona 24 vulnerabilidades en Adobe Flash Player instalado en Windows Server 2012, Windows 8.1 y Windows 10; correspondientes al boletín APSB16-25 de Adobe (y que comentaremos con más detalle en una próxima una-al-día).

- MS16-094: : Boletín "importante" que resuelve una vulnerabilidad (CVE-2016-3287) que podría permitir evitar las características de seguridad de Secure Boot si un atacante instala una política afectada en el dispositivo afectado.

Las actualizaciones publicadas pueden descargarse a través de Windows Update o consultando los boletines de Microsoft donde se incluyen las direcciones de descarga directa de cada parche. Se recomienda la actualización de los sistemas con la mayor brevedad posible.

Suscribirse a:

Entradas (Atom)