En las últimas horas muchos medios se han hecho eco de

una oleada de infecciones con ransomware de

varias compañías y organizaciones de diferentes partes del mundo. Todos los indicios indican que se trata del

ransomware WannaCry, un ransomware que se vale de cifrado

AES y RSA para tomar “de rehén” información contenida en el sistema infectado.

Al menos 74 países

han sufrido el ataque de WannaCry, que este viernes se

hizo conocido (y famoso) por ser parte de una infección a la

empresa

Telefónica. Este no es un ataque dirigido ni una APT y, al momento de

escribir el presente, se han registrado más de 55.000 ataques en todo el

mundo.

De acuerdo al

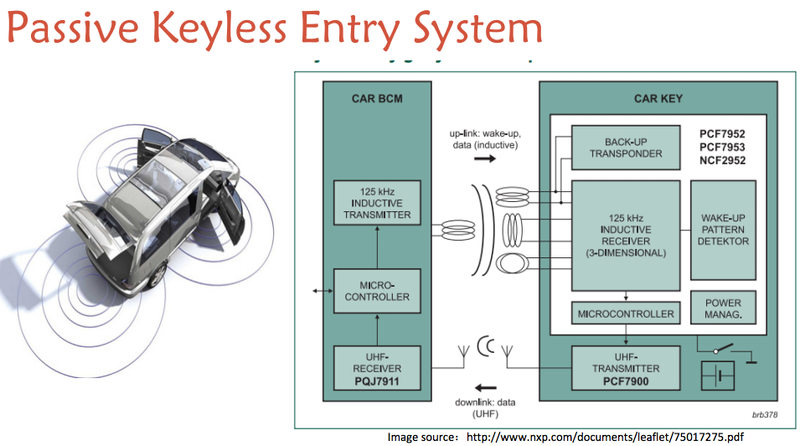

Centro Criptológico Nacional de España esta amenaza se vale de la vulnerabilidad

EternalBlue/DoblePulsar incluida en el boletín de seguridad

MS17-010 de Microsoft,

para poder infectar a otros equipos Windows que estén conectados a una

misma red. Según el CCN-CERT, la explotación de esa vulnerabilidad

permite la

ejecución remota de comandos a través de Samba.

El boletín de seguridad MS17-010 se encuentra disponible para las siguientes plataformas:

- Microsoft Windows Vista SP2

-

Windows Server 2008 SP2 y R2 SP1

Por otra parte, otras fuentes afirman con que esta versión del

ransomware está conectado con

algunas herramientas de la NSA que han

sido robadas por el grupo

Shadow Brokers.

Lo cierto es que, dado que este código malicioso ha infectado a

importantes organizaciones en muy poco tiempo, el caso ha tomado una

relevancia mayor a la que suelen tener este tipo de amenazas. La explotación de SMB se realiza a partir de la

portación del exploit por parte de RiskSense-Ops.

Ya se han publicado reglas de

Yara para detectar este malware

ACTUALIZACIÓN 15/4/17

En sus versiones iniciales de este ransomware los datos podían ser

descifrados, sin embargo en las versiones actuales ya no es posible

porque utiliza cifrado AES-128 y afecta a 179 extensiones de archivos.

Una de las mejores formas de confirmar que se trata de un ransom genérico es verificar que sólo solicita entre USD 300 y USD 600 (0,16 bitcoin a la cotización actual) de rescate a las siguientes direcciones:

Total de dinero recaudado: 59.115 Dolares

Se recomienda actualizar los sistemas a su última versión o parchear según

informa Microsoft en su actualización MS17-010.

Esta planilla contiene el total de las consultas por CVE según Microsoft y son los correspondientes al MS17-010:

- CVE-2017-0143 Crítico - Windows SMB Remote Code Execution Vulnerability

- CVE-2017-0144 Crítico - Windows SMB Remote Code Execution Vulnerability

- CVE-2017-0145 Crítico - Windows SMB Remote Code Execution Vulnerability

- CVE-2017-0146 Crítico - Windows SMB Remote Code Execution Vulnerability

- (CVE-2017-0147 Importante - Windows SMB Information Disclosure Vulnerability)

- CVE-2017-0148 Crítico - Windows SMB Remote Code Execution Vulnerability

- Las máquinas con Windows 10 no son vulnerables

Luego de la infección inicial el proceso

"tasksche.exe" verifica los discos físicos y removibles disponibles y los recursos compartidos mapeados como unidad y los cifra con RSA 2048-bit.

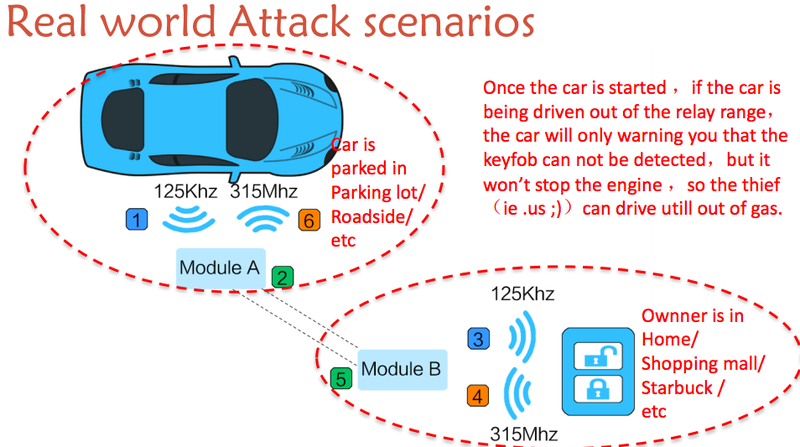

La propagación masiva de WannaCry ha sido principalmente a través de SMB v1, lo que implica los

puertos 139 y 445 abiertos.

Si una sola máquina queda expuesta, luego se pone riesgo toda la red,

debido a que se propagaba por sí mismo. Al momento de escribir esto,

existen más de 1.500.000 equipos en esa situación.

Kaspersky y

Symantec

han dicho que también se utiliza SMB v2 pero, luego de la aplicación

del parche en SMB v1, no se han detectado infecciones. Es decir que SMB

v2 ayuda a la propagación, pero

no es estrictamente necesario para la explotación.

Funcionamiento del gusano

El componente inicial que

infecta los sistemas es un gusano que contiene y ejecuta el ransomware.

Este gusano utilizando la vulnerabilidad

ETERNALBLUE SMB (MS17-010). El

proceso principal primero intenta conectarse al sitio web utilizado

como

killswitch y si la conexión tiene éxito, el binario termina su ejecución.

Después de pasar este control, lo primero que hace el gusano es

comprobar el número de argumentos con los que se lanzó. Si se ejecutó

con menos de dos argumentos, se

instala e inicia un servicio denominado mssecsvc2.0 con el

nombre "Microsoft Security Center (2.0) Service".

Cuando infecta con éxito una computadora vulnerable,

el malware ejecuta el shellcode a nivel de kernel,

igual que lo hace DOUBLEPULSAR, pero con ciertos ajustes para permitir

la ejecución del ransomware, tanto para sistemas x86 como x64.

Si DOUBLEPULSAR ya estaba presente en el sistema (alguien lo instaló

antes), lo aprovecha para instalar el ransomware. Si DOUBLEPULSAR no

está presente, se intenta explotar el

exploit utilizando las vulnerabilidades de SMB v1 (MS17-010 / KB4012598).

El código del ransom propiamente dicho es un archivo ZIP almacenado en la sección de recursos y protegido por contraseña (

"WNcry @ 2ol7")

dentro del gusano. Una vez iniciado el servicio, se extrae el archivo,

se copia el binario (x86 o x64) del ransomware y se ejecuta. La rutina

de cifrado de documentos y los archivos dentro del ZIP contienen las

herramientas de soporte, una herramienta de descifrado y el mensaje de

rescate.

WannaCrypt cifra todos los archivos que encuentra y les añade

".WNCRY" al nombre del archivo. Por ejemplo, si un archivo se llama

"sample.jpg", el ransomware lo cifra y le cambia el nombre a

"sample.jpg.WNCRY".

El ransomware también crea el archivo

"@ Please_Read_Me @ .txt"

en cada carpeta donde se cifran archivos. El archivo contiene el mismo

mensaje de rescate mostrado en la imagen de fondo de pantalla. Después

de completar el proceso de cifrado, el malware elimina todas las copias

Shadow.

Detalles técnicos realizados por la empresa EndGame y Cisco Talos sobre el funcionamiento de WannaCry:

Archivos relacionados:

Ante la duda de una infección conviene buscar las siguientes rutas de registros y archivos:

C:\Users\ADMINI~1\AppData\Local\Temp\@WanaDecryptor@.exe.lnk

C:\Users\ADMINI~1\AppData\Local\Temp\@WanaDecryptor@.exe

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ = "\tasksche.exe"

HKLM\SOFTWARE\WanaCrypt0r\wd = ""

HKCU\Control Panel\Desktop\Wallpaper: "\@WanaDecryptor@.bmp"

Otros archivos:

- \msg — This folder contains the RTF describing the different instructions for the ransom-ware. Totaling 28 languages.

- b.wnry — BMP image used as a background image replacement by the malware.

- c.wnry — configuration file containing the target address, but also the tor communication endpoints information.

- s.wnry — Tor client to communication with the above endpoints.

- u.wnry — UI interface of the ransomware, containing the communications routines and password validation

- t.wnry — "WANACRY!" file — contains default keys

- r.wnry — Q&A file used by the application containing payment instructions

El malware también descarga la

version 0.2.9.10 TOR browser.

Kaspersky,

MalwareBytes y

Mcafee han publicado un mini-análisis del malware.

Microsoft publicó actualizaciones para los sistemas discontinuados como Windows XP y Windows Server 2003 (

en todos los idiomas)

Solución "casera" si no deseas actualizar:

Debido a que el gusano explota una vulnerabilidad en Samba SMB

v1.0/CIFS, si no deseas (o no puedes) instalar el parche MS17-010,

puedes desactivar este protocolo de la siguiente manera:

Panel de control - Activar o desactivar caracteristicas de Windows -

Desactivar "Compatibilidad con el protocolo para compartir archivos SMB

1.0/CIFS"

También se puede

crear un mutex "MsWinZonesCacheCounterMutexA" para evitar que el ransom se ejecute.

Basado en el funcionamiento del malware se han publicados

2 tipos de "vacunas"

gratuitas que evitan que el malware infecte un equipo determinado. Esta

solución puede ser útil para sistemas que no pueden usar antivirus y/o

no se pueden actualizar.

Estas herramientas solo funcionan con las versiones actuales y podrían

quedar en desuso en poco tiempo, con las versiones nuevas del malware.