Scribbles: la herramienta de la CIA para detectar futuros Snowdens

WikiLeaks ha publicado una nueva entrega de la serie de filtraciones del proyecto Vault 7, destinado a sacar a la luz documentos clasificados que demuestran los supuestos programas de espionaje electrónico de la CIA.

Se trata de un manual de usuario que describe un programa de la CIA conocido como "Scribbles". La herramienta permite a la agencia etiquetar y rastrear documentos creados con el software de Microsoft Office que sean filtrados por informantes o robados por "oficiales de Inteligencia extranjeros"

El proyecto está diseñado para permitir la inserción de etiquetas llamadas 'web beacon' en aquellos documentos que sean "susceptibles de ser robados".

Comúnmente utilizadas en análisis web, las etiquetas 'web beacons', también conocidas como 'web bugs', 'balizas web' o 'faros web', son a menudo incorporadas de forma invisible en páginas web o correos electrónicos para realizar un seguimiento de quién los lee.

Esta herramienta permitiría rastrear la actividad de los usuarios, incluido el monitoreo de cuándo y dónde se abrió un documento en particular.

De esta forma, la CIA sería capaz de ver cuando un tercero —potenciales informantes incluidos— accede a documentos confidenciales.

WikiLeaks señala que la última versión de la herramienta está fechada el 1 de marzo de 2016 —lo que indica que se utilizó hasta al menos el año pasado— y se suponía que debía permanecer clasificada hasta el 2066.

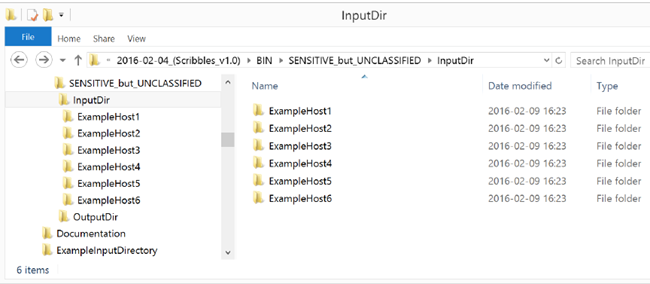

El manual del usuario del 'Scribbles' explica cómo la herramienta genera una marca de agua aleatoria para cada documento y la inserta, tras lo cual guarda todos los documentos procesados en un directorio de salida y crea un archivo de registro que identifica todas las marcas que hayan sido insertadas.

El 'Scribbles' fue probado con éxito en las versiones 1997-2016 de Microsoft Office en documentos que no estaban bloqueados, cifrados o protegidos con contraseña.

Sin embargo, la guía señala también que el programa tiene una serie de defectos.

Uno de los más significativos es que las marcas de agua solo se probaron con las aplicaciones de Microsoft Office, por lo que si el "usuario final objetivo" abría el documento con una aplicación alternativa, como OpenOffice, podría ver las marcas de agua y las URL y darse cuenta de que el documento estaba siendo rastreado.

Suscribirse a:

Enviar comentarios (Atom)

No hay comentarios:

Publicar un comentario